¡Hola a todos! Hoy os traigo un walkthrough para la máquina Bounty hacker de TryHackMe que posee una web, un ftp y ssh que vamos a vulnerar para obtener acceso. Espero que os guste.

Lo primero que vamos a hacer tras iniciar la máquina, como siempre, es un escaneo con nmap para descubrir los puertos abiertos en la máquina objetivo.

En el resultado hay algo que nos llama mucho la atención, el acceso anónimo al ftp con dos archivos de texto como contenido, locks y task. Vamos a descargarlos y a leerlos.

En el archivo de tareas hay dos puntos que hacer escritos por lin, nuestro posible usuario, y en el otro archivo hay una lista de posibles contraseñas.

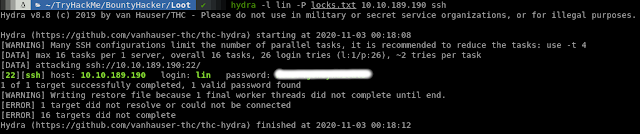

Con la información recién obtenida y los datos que teníamos por el escaneo de nmap se nos podrían ocurrir varias cosas: lin es el usuario de un posible login en la web cuya contraseña está en locks.txt o lo es para el SSH. La opción de la web supondría reconocimiento en la web que ahora mismo podemos evitar así que probemos por SSH con Hydra.

¡Contraseña encontrada! Ahora iniciaremos sesión con las credenciales obtenidas.

Como veis, ya tenemos acceso como lin al sistema y hemos obtenido la flag de usuario. Ahora toca escalar privilegios.

Una de las principales cosas que se prueban cuando tenemos acceso como usuario y queremos escalar privilegios es qué podemos ejecutar usando sudo en el sistema. Esto se descubre con sudo -l y si obtenemos algún resultado que nos permita ejecutar como otro usuario o como root un comando ya sea con o sin contraseña (que en este caso da igual ya que es la misma que la usada por SSH), tendremos una potencial vía de escalada de privilegios. En este caso podremos ejecutar el binario tar que se encuentra en /bin.

Ante esta situación os recomiendo ir a GTFOBins, donde podréis encontrar la forma de escalar privilegios en estas situaciones.

Como veis, con esto hemos obtenido acceso como root y hemos podido leer la flag que se encuentra en su directorio home.

Con esto termina el reto. Muchas gracias una vez más por leer Who is secure. Recordad que podéis seguir las novedades en el canal de Telegram donde no falta un aviso o en la cuenta de Twitter. ¡Nos vemos otro día!

No hay comentarios:

Publicar un comentario